Hostwinds دروس

نتائج البحث عن:

جدول المحتويات

كيفية تثبيت OpenVPN على سحابة VPS

العلامات: Cloud Servers, VPS

OpenVPN هو برنامج خاص لشبكة خاصة (VPN) مثبت على أ خادم خاص افتراضي (VPS).تستفيد VPNs من الشبكة التي توفرها VPS دون الحاجة إلى الاتصال من خلال جلسة SSH أو RDP.يمكنك توصيل الأجهزة بخادم VPN واستخدام هذه الشبكة لإخفاء شبكة المنطقة المحلية.

متطلبات OpenVPN

ستحتاج إلى الوصول إلى الجذر أو المسؤول إلى خادم.يمكنك تثبيت OpenVPN على نظام Linux أو Windows VPS أو خادم مخصص.فيما يلي خطوات تثبيت OpenVPN.لاحظ أنك ستحتاج إلى استخدام واجهة سطر الأوامر للقيام بذلك.

إعداد OpenVPN.

الخطوة 1: تحديث النظام الخاص بك.

Sudo yum update

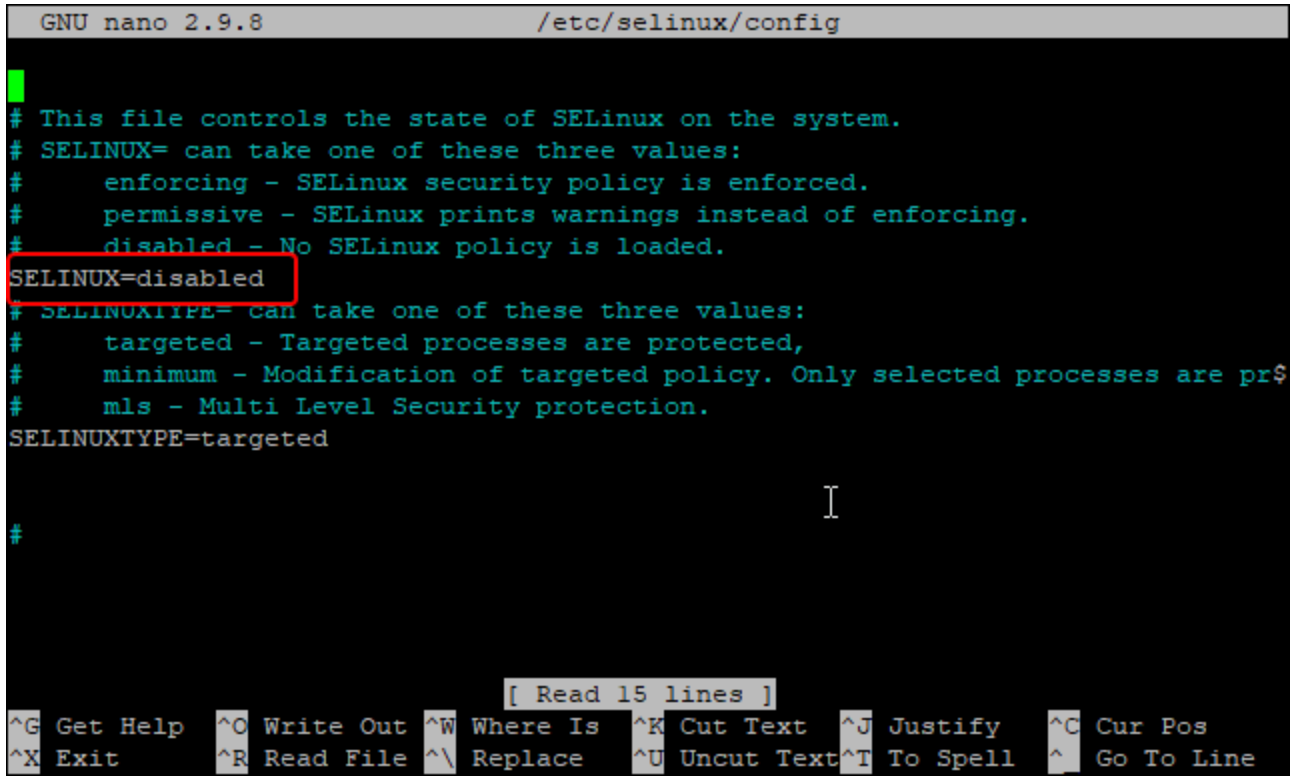

الخطوة 2: تحرير ملف التكوين Selinux

nano /etc/selinux/config

الخطوه 3: تعيين Selinux للمعاقين

SELINUX=disabled- CTRL + X.

- اضغط على مفتاح y

- اضغط على مفتاح Enter

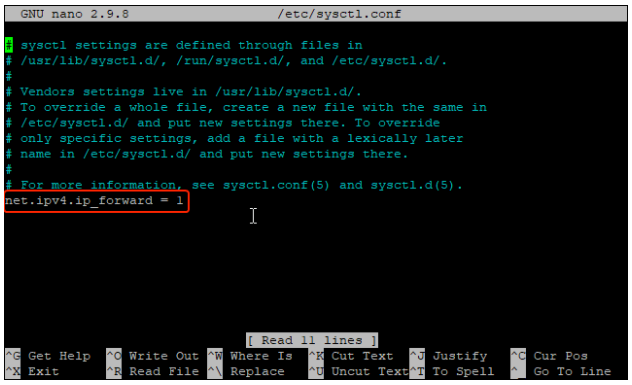

الخطوة الرابعة: تحرير ملف sysctl.conf

nano /etc/sysctl.conf

الخطوة الخامسة: أضف السطر التالي إلى ملف Sysctl.conf لتمكينه إعادة توجيه IP

net.ipv4.ip\_forward = 1CTRL + X.

اضغط على مفتاح y

اضغط على مفتاح Enter

الخطوة السادسة: تطبيق التغييرات

sysctl -p

تثبيت OpenVPN.

** الخطوة 1: ** تثبيت خادم OpenVPN

dnf install epel-release -y

dnf install openvpn -yإعداد هيئة الشهادة

الخطوة 1: قم بتنزيل Easy-RSA لإدارة شهادات SSL

cd /etc/openvpn

wget https://github.com/OpenVPN/easy-rsa/releases/download/v3.0.6/EasyRSA-unix-v3.0.6.tgz

tar -xvzf EasyRSA-unix-v3.0.6.tgz

mv EasyRSA-v3.0.6 easy-rsa

الخطوة 2: مرجع شهادة الإعداد

cd /etc/openvpn/easy-rsa

nano vars

الخطوه 3: أضف ما يلي واستبدال أي شيء \ مع اسم مضيف VPS الخاص بك (يبدو شيئا مثل hwsrv- \. بالإضافة إلى ذلك، استبدل "SET_VAR EASYRSA_REQ_EMAIL" مع بريدك الإلكتروني:

set_var EASYRSA "$PWD"

set_var EASYRSA_PKI "$EASYRSA/pki"

set_var EASYRSA_DN "cn_only"

set_var EASYRSA_REQ_COUNTRY "USA"

set_var EASYRSA_REQ_PROVINCE "Seatle"

set_var EASYRSA_REQ_CITY "Seatle"

set_var EASYRSA_REQ_ORG "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_REQ_EMAIL "<yourEmail@hostwinds.com>"

set_var EASYRSA_REQ_OU "<HOSTNAME> EASY CA"

set_var EASYRSA_KEY_SIZE 2048

set_var EASYRSA_ALGO rsa

set_var EASYRSA_CA_EXPIRE 7500

set_var EASYRSA_CERT_EXPIRE 365

set_var EASYRSA_NS_SUPPORT "no"

set_var EASYRSA_NS_COMMENT "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_EXT_DIR "$EASYRSA/x509-types"

set_var EASYRSA_SSL_CONF "$EASYRSA/openssl-easyrsa.cnf"

set_var EASYRSA_DIGEST "sha256"

الخطوة الرابعة: بدء دليل PKI

./easyrsa init-pki

الخطوة الخامسة: بناء شهادة CA

./easyrsa build-caسوف يطلب منك تقديم كلمة مرور.لاحظ كلمة المرور خارجيا وإدخالها في المطالبة. هذه الرسالة مطلوبة في الخطوات المستقبلية.

سيطلب منك أيضا إدخال اسم شائع.يمكنك الضغط على Enter لاستخدام الافتراضي أو إدخال اسم شائع مخصص من اختيارك.

سيؤدي الأمر إلى إنشاء ملفين يدعى ca.key و ca.crtوبعدسيتم استخدام هذه الشهادات لتوقيع الخادم وشهادات العملاء.

الخطوة السادسة: إنشاء ملفات شهادة الخادم. استبدل \ باستخدام اسم مضيف الخادم.يشبه "hwsrv-

./easyrsa gen-req <HOSTNAME> nopassهذا سيطلب أيضا اسم شائع.يمكنك إدخال كل ما ترغب فيه.بعض الأسماء التي يمكنك استخدامها ستكون اسم المستخدم أو المضيف أو اسم الخادم الخاص بك.بدلا من ذلك، يمكنك فقط الضغط على "ENTER" لاستخدام الافتراضي.

الخطوة السابعة: قم بتسجيل مفتاح الخادم باستخدام CA. استبدل \ باستخدام اسم مضيف الخادم.يبدو وكأنه "hwsrv-

./easyrsa sign-req server <HOSTNAME>اكتب "نعم" ثم اضغط مفتاح "الإدخال"

بالإضافة إلى ذلك، ستحتاج إلى تقديم عبارة مرور.استخدم عبارة المرور التي قمت بإنشائها الخطوة الخامسة

الخطوة الثامنة: تحقق من ملف الشهادة الناتج مع الأمر التالي. استبدل \ باستخدام اسم مضيف الخادم.يبدو وكأنه "hwsrv-:

openssl verify -CAfile pki/ca.crt pki/issued/<HOSTNAME>.crtيجب أن تبدو شيئا مثل هذا:

pki/issued/<HOSTNAME>.crt: OK

الخطوة 9: إنشاء مفتاح Diffie-Hellman قوي لاستخدامه في التبادل الرئيسي:

./easyrsa gen-dh

الخطوة 10: ** نسخ ملفات الشهادة إلى / etc / openvpn / server / and ** استبدال \ مع اسم مضيف الخادم.يبدو وكأنه "hwsrv-

cp pki/ca.crt /etc/openvpn/server/

cp pki/dh.pem /etc/openvpn/server/

cp pki/private/<HOSTNAME>.key /etc/openvpn/server/

cp pki/issued/<HOSTNAME>.crt /etc/openvpn/server/

الخطوة 11: بناء ملف مفتاح العميل:

./easyrsa gen-req client nopassاضغط ENTER أو إدخال اسم شائع من اختيارك.

الخطوة 12: قم بتسجيل مفتاح العميل باستخدام شهادة CA:

./easyrsa sign-req client clientاكتب الكلمة، "نعم" ثم اضغط مفتاح "الإدخال" للتأكيد

أدخل عبارة المرور التي لاحظتها في الخطوة الخامسة

الخطوة 13: نسخ كل شهادة العميل والملفات الرئيسية إلى / إلخ / openvpn / العميل / الدليل

cp pki/ca.crt /etc/openvpn/client/

cp pki/issued/client.crt /etc/openvpn/client/

cp pki/private/client.key /etc/openvpn/client/

تكوين خادم OpenVPN

الخطوة 1: إنشاء ملف تكوين OpenVPN جديد داخل / إلخ / OpenVPN / Client / Directory / PATH

nano /etc/openvpn/server/server.confأضف ما يلي في محرر النصوص واستبدال أي شيء المسمى \ مع اسم مضيف الخادم الخاص بك.يبدو وكأنه "hwsrv- \

port 1194

proto udp

dev tun

ca /etc/openvpn/server/ca.crt

cert /etc/openvpn/server/<HOSTNAME>.crt

key /etc/openvpn/server/<HOSTNAME>.key

dh /etc/openvpn/server/dh.pem

server 10.8.0.0 255.255.255.0

push "redirect-gateway def1"

push "dhcp-option DNS 208.67.222.222"

push "dhcp-option DNS 208.67.220.220"

duplicate-cn

cipher AES-256-CBC

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

auth SHA512

auth-nocache

keepalive 20 60

persist-key

persist-tun

compress lz4

daemon

user nobody

group nobody

log-append /var/log/openvpn.log

verb 3الآن قم بما يلي لحفظ ملفك:

- CTRL + X.

- اضغط على مفتاح y

- اضغط على مفتاح Enter

الخطوة 2: بدء خادم OpenVPN

systemctl start openvpn-server@server

systemctl enable openvpn-server@server

systemctl status openvpn-server@server

الخطوه 3: توليد ملف تكوين العميل.هذا مطلوب للاتصال بخادم OpenVPN من نظام العميل.

nano /etc/openvpn/client/client.ovpnأدخل ما يلي واستبدال \ مع خوادم الخاص بك مخصصة عنوان IPv4 الرئيسي

client

dev tun

proto udp

remote <Server IP> 1194

ca ca.crt

cert client.crt

key client.key

cipher AES-256-CBC

auth SHA512

auth-nocache

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

resolv-retry infinite

compress lz4

nobind

persist-key

persist-tun

mute-replay-warnings

verb 3الآن قم بما يلي لحفظ ملفك:

- CTRL + X.

- اضغط على مفتاح y

- اضغط على مفتاح Enter

تكوين توجيه OpenVPN باستخدام جدار الحماية

الخطوة 1: أضف خدمة OpenVPN واجهة Tun0 إلى منطقة جدار الحماية الموثوق:

firewall-cmd --permanent --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-interface=tun0

الخطوة 2: أضف حفلة تنكرية في المنطقة الافتراضية:

firewall-cmd --add-masquerade

firewall-cmd --permanent --add-masquerade

الخطوه 3: قم بتشغيل الأمر التالي لتنكرية حركة مرور الإنترنت القادمة من VPN.يستبدل \ مع اسم مضيف الخادم الخاص بك.سوف يبدو وكأنه "hwsrv \. في هذه الحالة، لن تحتاج إلى اندفاعة بين" HWSRV "و"

<HOSTNAME>ovpn=$(ip route get 8.8.8.8 | awk 'NR==1 {print $(NF-2)}')

firewall-cmd --permanent --direct --passthrough ipv4 -t nat -A POSTROUTING -s 10.8.0.0/24 -o $hwsrv702659ovpn -j MASQUERADE

الخطوة الرابعة: تنفيذ التغييرات:

firewall-cmd --reload

تنزيل ملف ovpn

الخطوة 1: ستحتاج إلى تنزيل دليل OVPN لجهازك المحلي.يمكنك القيام بذلك بعدة طرق مختلفة.مسار الملف الذي تحتاج إلى تنزيله هو دليل / إلخ / OpenVPN / Client.

افتح محطة الكمبيوتر المحلي واكتب ما يلي.تأكد من استبدالها \ مع IPV4 مخصص للخادم الخاص بك:

scp -r root@**\<SERVER IP>**:/etc/openvpn/client .بدلا من ذلك، يمكنك اتباع هذا الدليل حول كيفية الاتصال بخادمك من خلال SFTP باستخدام FileZilla: https://www.hostwinds.com/tutorials/installing-and-connecting-to-filezilla-server-for-windows-server

إعداد عميل OpenVPN المحلي الخاص بك

الخطوة 1: تثبيت عميل OpenVPN.إذا كان لديك جهاز Windows، يمكنك تثبيته هنا: https://openvpn.net/client-connect-vpn-for-windows/

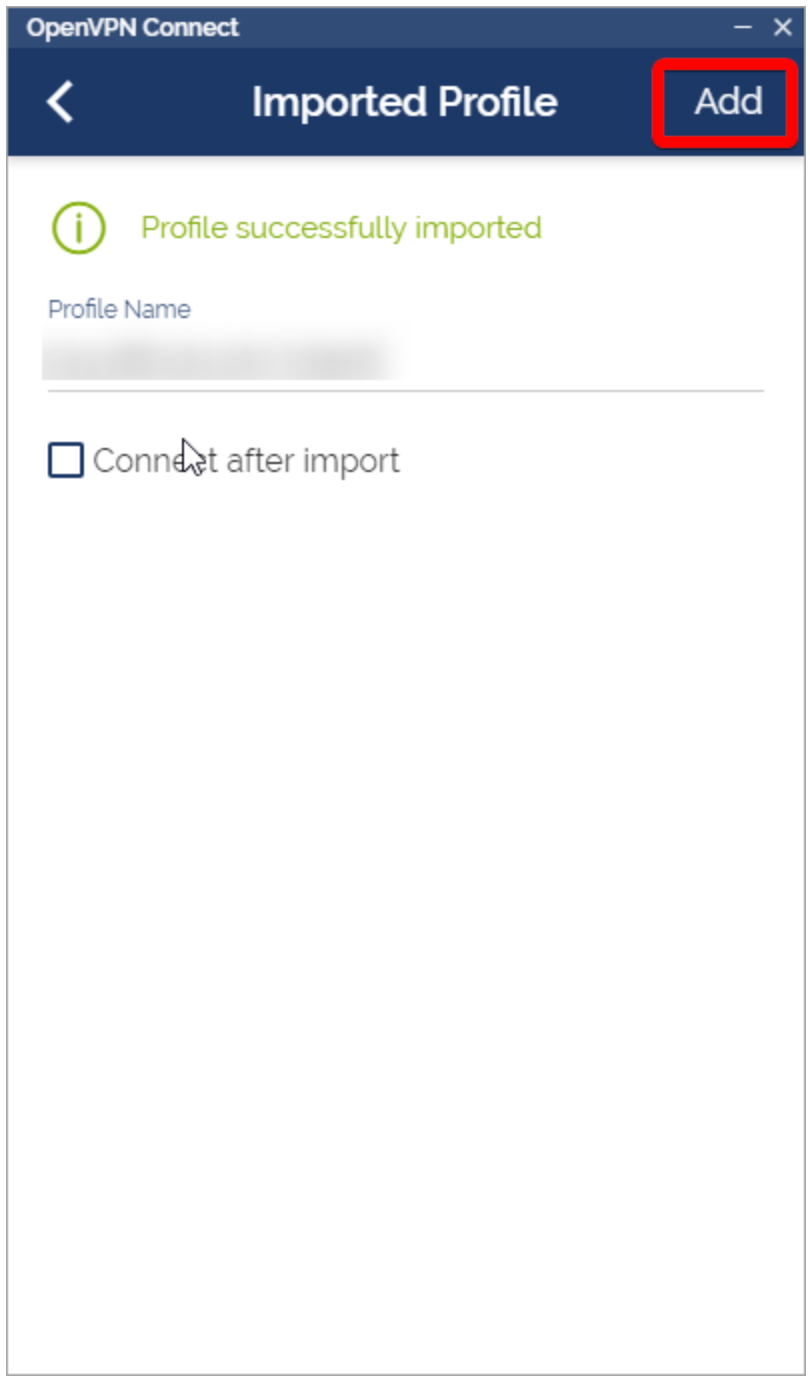

الخطوة 2: قم باستيراد ملف تعريف OpenVPN باستخدام الملف الذي تم تنزيله، "Client.ovpn"

الخطوه 3: امنح ملف التعريف الخاص بك اسم أو اتركه كإعداد افتراضي.انقر فوق "إضافة" بعد استيراد ملف OVPN.

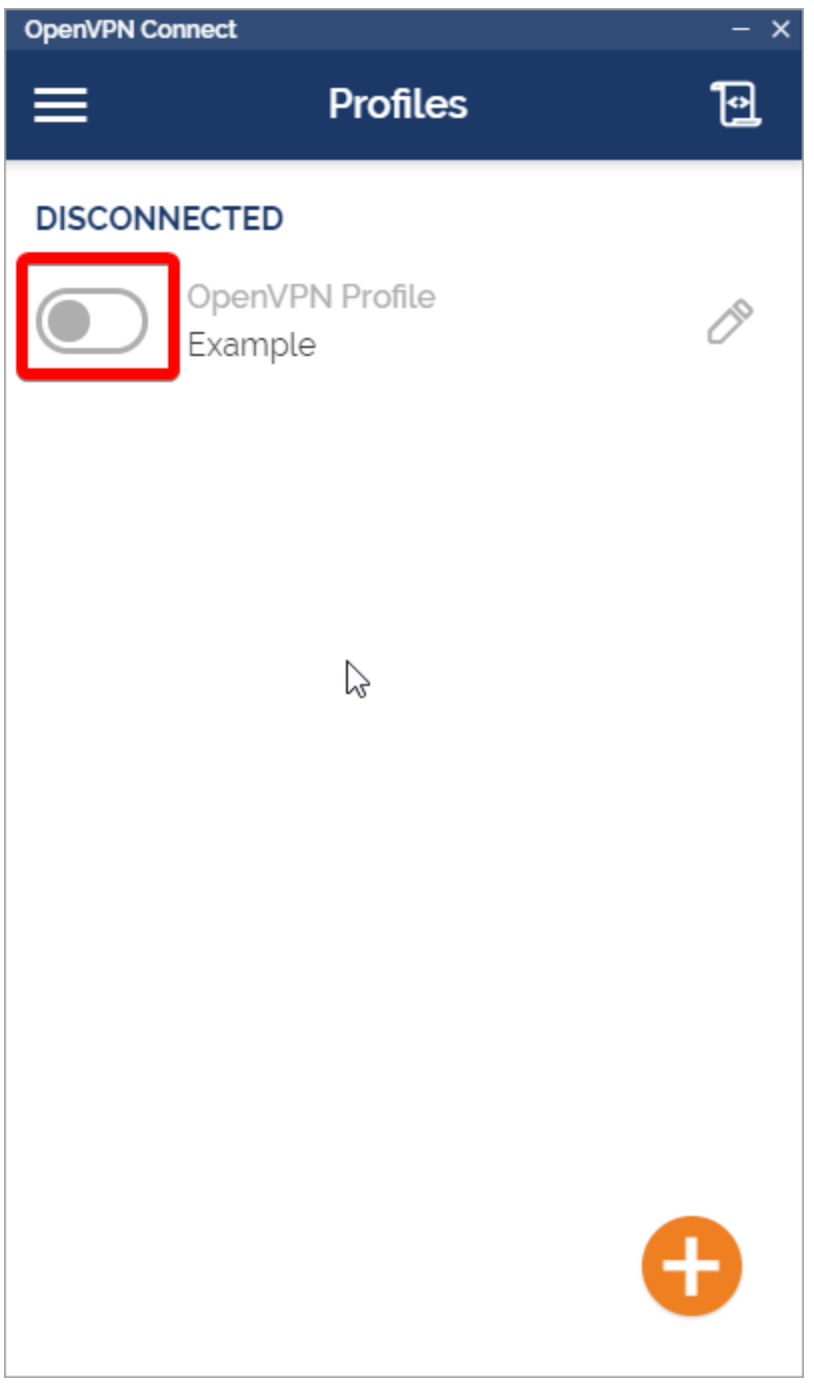

الخطوة الرابعة: الاتصال ب VPN الخاص بك لبدء استخدام الشبكة!

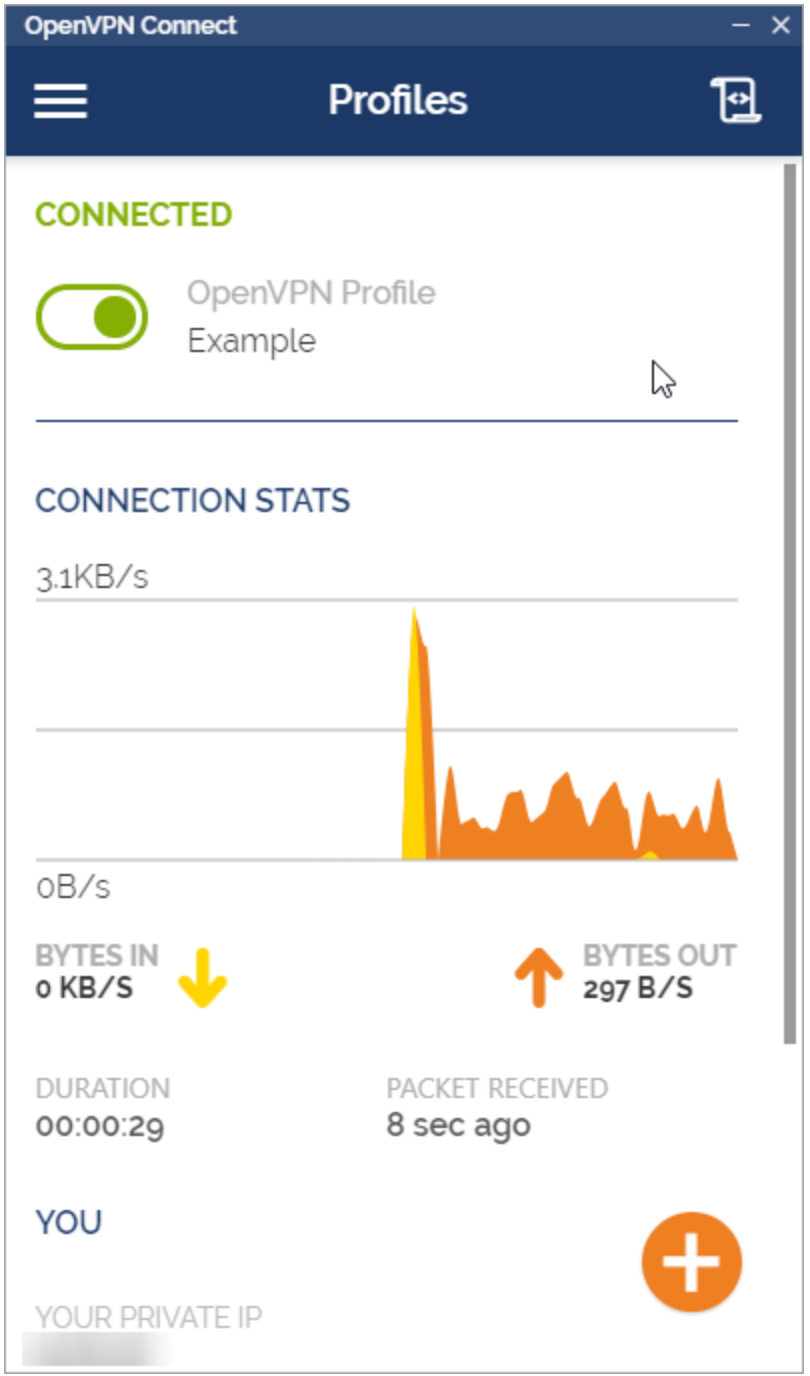

الخطوة الخامسة: يجب أن تكون متصلا ب VPN الخاص بك.يجب أن تبدو واجهةك مثل هذا:

الخطوة 6: تهانينا! لقد انتهيت كل شيء!يمكنك التحقق من عنوان IP الخاص بك من https://whatismyipaddress.com/ للتأكد من أنك تستخدم شبكة VPS الخاصة بك.

كتب بواسطة Hostwinds Team / يوليو 31, 2021